상세 컨텐츠

본문

매일 100명 이상의 피해자를 목표로 하기 위해 인터넷을 통해 라우터, DVR 및 서버를 유인하여 급속도로 성장하고 있는 새로운 디도스 봇넷이 발견되었습니다.

Qihoo 360's Network Security Research Lab(360 Netlab)의 연구원들이 확인한 해당 악성코드는 Fodcha라 명명되었고, 3월 29일에서 4월 10일 사이에 62,000개 이상의 기기로 확산되었습니다.

봇넷에 연결된 고유한 IP 주소의 수도 변동합니다. 360 Netlab에 따르면 매일 중국 IP 주소를 사용하는 10,000명의 Fodcha 봇을 추적하고 있으며, 대부분이 China Unicom의 서비스를 사용하거나(59.9%) China Telecom 서비스를 이용합니다(39.4%).

Netlab 측은 일일 라이브 봇의 수는 56,000개 이상이라고 말하며, 중국에서 매일 10,000개 이상의 활성 봇(IP)과 100명 이상의 디도스 피해자가 매일 공격 대상이 되고 있어 전 세계 감염 규모가 상당히 커 보인다고 밝혔습니다.

익스플로잇 및 무차별 대입 공격을 통해 확산

Fodcha는 여러 장치의 n-day 취약점을 악용하도록 설계된 익스플로잇과 Crazyfia라는 무차별 대입 크래킹 도구를 사용하여 새로운 기기를 감염시킵니다.

Fodcha 봇넷의 표적이 되는 기기 및 서비스 목록에는 아래의 [표 1]이 포함되지만, 이에 국한되지는 않습니다.

| 취약점 | 영향을 받는 기기 |

| Android ADB Debug Server RCE | 안드로이드 |

| CVE-2021-22205 | GitLab |

| CVE-2021-35394 | Realtek Jungle SDK |

| JAWS 웹서버 인증되지 않은 셸 명령 실행 | MVPower DVR |

| LILIN DVR RCE | LILIN DVR |

| TOTOLINK Routers Backdoor | TOTOLINK 라우터 |

| ZHONE Router Web RCE | ZHONE 라우터 |

[표 1] 주요 취약점 목록 (출처 : 360 Netlab)

Fodcha 운영자는 취약한 기기에 성공적으로 접근한 뒤, Crazyfia 스캔 결과를 사용하여 악성코드 페이로드를 배포합니다.

360 Netlab에서 추가로 발견한 바와 같이, Fodcha 봇넷은 MIPS, MPSL, ARM, x86 및 기타 CPU 아키텍처를 대상으로 하는 샘플을 포함합니다.

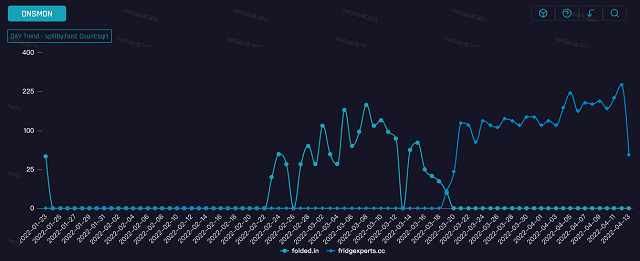

2022년 1월부터 봇넷은 클라우드 공급업체가 초기 C2를 중단한 후 ‘fridgexperts[.]cc’로 전환한 3월 19일까지 ‘folded[.]in’ C2 도메인을 사용하고 있습니다.

360 Netlab 연구원들은 “v1에서 v2로 도메인을 전환한 이유는 v1 버전에 해당하는 C2 서버가 클라우드 공급업체에 의해 종료되었기 때문에, Fodcha의 운영자는 v2를 다시 시작하여 C2를 업데이트할 수밖에 없었기 때문”이라고 결론지었습니다.

또한, 새로운 C2는 12개 이상의 IP에 매핑되고 미국, 한국, 일본 및 인도를 포함한 여러 국가에 배포되며, Amazon, DediPath, DigitalOcean, Linode 등과 같은 더 많은 클라우드 제공 업체가 포함된다고 말했습니다.

IOCs

[ C2 ]

- folded.in

- fridgexperts.cc

[ 샘플 해시 (md5) ]

|

출처 :

https://blog.netlab.360.com/fodcha-a-new-ddos-botnet/

보안관제센터 MIR Team

'국내외 보안동향' 카테고리의 다른 글

| REvil 랜섬웨어 공격 그룹, 다시 활동 재개해 (0) | 2022.05.11 |

|---|---|

| CVE-2022-1388 F5 BIG-IP 인증 우회 취약점 (0) | 2022.05.11 |

| RaidForums 해킹 포럼, 경찰에 압수 및 운영자 체포 (1) | 2022.05.11 |

| 페이스북‧인스타그램‧트위터 계정을 탈취하는 FFDroider 악성 프로그램 (0) | 2022.04.08 |

| Splunk, 랜섬웨어 변종의 암호화 속도 테스트 진행해 (0) | 2022.03.31 |

댓글 영역