상세 컨텐츠

본문

브라우저에 저장된 크리덴셜과 쿠키를 훔쳐 피해자의 소셜 미디어 계정을 탈취하는 새로운 인포 스틸러인 FFDroider가 발견되었습니다.

소셜 미디어 계정, 특히 인증된 계정은 공격자가 암호 화폐 사기 및 악성코드 배포를 비롯해 다양한 공격에 활용할 수 있기 때문에 해커들 사이에서 인기가 많습니다.

이러한 계정은 소셜 미디어의 광고 플랫폼에 접근할 수 있을 때 공격자가 훔친 크리덴셜을 통해 악성 광고를 게시할 수 있기 때문에 훨씬 더 매력적입니다.

소프트웨어 크랙을 통한 배포

Zscaler의 연구원들은 새로운 인포 스틸러에 대해 추적하던 중 최근 샘플을 기반으로 한 상세 기술 분석을 2022년 4월 6일 발표했습니다.

많은 악성코드와 마찬가지로 FFDroider는 소프트웨어 크랙, 무료 소프트웨어, 게임 및 토렌트 사이트에서 다운로드한 기타 파일을 통해 확산됩니다.

해당 파일을 실행하면 FFDroider도 설치되지만, 탐지되는 것을 피하기 위해 Telegram 데스크톱 앱으로 위장합니다.

일단 실행되면 악성코드는 “FFDroider”라는 윈도우 레지스트리 키를 생성하여, 해당 악성코드의 이름을 지정합니다.

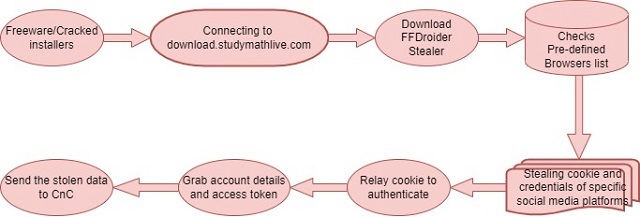

Zscaler 연구원은 악성코드가 피해자의 기기에 설치되는 방식을 보여주는 플로우 차트를 작성했습니다.

FFDroider는 구글 Chrome(및 Chrome 기반 브라우저), Mozila Firefox, Internet Explorer 및 Microsoft Edge에 저장된 쿠키 및 계정 크리덴셜을 노립니다.

예를 들어, 해당 악성코드는 Chromium SQLite 쿠키를 읽고 파싱하며 Windows Crypt API, 특히 CryptUnProtectData 기능을 악용하여 SQLite 크리덴셜 항목을 저장하고 해독합니다.

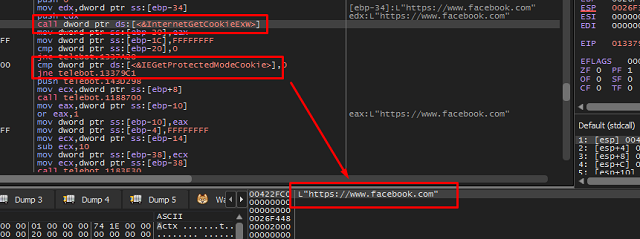

해당 절차는 InternetGetCookieRxW 및 IEGet ProtectedMode 쿠키와 같은 기능이 Explorer 및 Edge에 저장된 모든 쿠키를 저장하기 위해 사용되는 다른 브라우저와 유사합니다.

탈취 및 암호 해독을 통해 사용자 이름과 패스워드를 일반 텍스트로 생성한 다음, HTTP POST 요청을 통해 C2 서버로 전송됩니다. 이 캠페인에서 사용된 C2 서버 주소는 http[:]//152[.]32[.]228[.]19/seemorebty였습니다.

소셜 미디어 계정 겨냥해

다른 많은 패스워드 탈취 트로이 목마와 달리, FFDroider의 운영자는 웹 브라우저에 저장된 모든 계정 크리덴셜을 노리는 것은 아닙니다.

대신 Facebook, Instagram, Amazon, eBay, Etsy, Twitter, WAX Cloud 지갑 포털을 포함한 소셜 미디어 계정 및 전자 상거래 사이트의 크리덴셜을 탈취하는 데 집중하고 있습니다.

이들의 목표는 이러한 플랫폼에서 인증하는 데 사용할 수 있는 유효한 쿠키를 훔치는 것이며, 이는 공격 절차 중 즉석에서 해당 악성코드에 의해 테스트됩니다.

예를 들어, Facebook에서 인증이 성공하면 FFDroider는 Facebook 광고 관리자에서 모든 Facebook 페이지와 북마크, 피해자의 친구 수, 계정 청구 및 지불 정보를 가져옵니다.

공격자는 해당 정보를 사용하여 소셜 미디어 플랫폼에서 사기성 광고 캠페인을 실행하고, 더 많은 피해자에게 악성드를 홍보할 수 있습니다.

공격자가 Instagram 로그인에 성공하면, FFDroider는 계정 편집 웹 페이지를 열어 계정의 이메일 주소, 휴대폰 번호, 사용자 이름, 비밀번호 및 기타 세부 정보를 가져옵니다.

이것은 인포 스틸러 기능의 흥미로운 점입니다. 단순히 크리덴셜을 가져오는 것이 아니라 플랫폼에 로그인하여 더 많은 정보를 훔쳐 오기 때문입니다.

정보를 훔치고 모든 것을 C2 서버로 보낸 후, 특정 시간 간격으로 서버에서 추가 모듈을 다운로드합니다.

Zscaler는 해당 모듈에 대해 자세한 정보를 제공하지는 않았지만, 다운로더 기능이 있을 경우 위협은 훨씬 더 강력해집니다.

이러한 유형의 악성코드 감염을 방지하려면 불법 다운로드 및 출처를 알 수 없는 소프트웨어 사용을 멀리해야 합니다.

IOCs

[Hash]

- beb93a48eefd9be5e5664754e9c6f175

- e8c629383fe4b2c0cbf57b0d335fc53f

- 6a235ccfd5dd5e47d299f664d03652b7

- b11fd571c6cc4b8768f33a2da71fbb6e

[URL]

- download[.]studymathlive[.]com/normal/vinmall880[.]exe

- download[.]studymathlive[.]com/normal/lilay[.]exe

- download[.]studymathlive[.]com/install/vinmall1[.]exe?_sm_byp=iVVkm23V4sqBFtNM

- download[.]studymathlive[.]com/install/vinmall1[.]exe?_sm_byp=iVVJWHH51nHRJTzP

(출처 :

보안관제센터 MIR Team

'국내외 보안동향' 카테고리의 다른 글

| 새로운 디도스 봇넷, Fodcha (0) | 2022.05.11 |

|---|---|

| RaidForums 해킹 포럼, 경찰에 압수 및 운영자 체포 (1) | 2022.05.11 |

| Splunk, 랜섬웨어 변종의 암호화 속도 테스트 진행해 (0) | 2022.03.31 |

| Racoon Stealer 악성코드, 우크라이나 전쟁으로 운영 중단 (0) | 2022.03.28 |

| Lapsus$ 그룹, Microsoft Azure DevOps 서버 해킹 주장 및 데이터 유출 (0) | 2022.03.24 |

댓글 영역