상세 컨텐츠

본문

최근 한국 사용자들을 겨냥한 ‘PhoneSpy’는 다양한 라이프스타일 앱을 통해 사용자 기기에서 은밀하게 데이터를 유출하고 있습니다. ‘PhoneSpy’는 사용자들로부터 중요한 정보를 탈취하고 기기의 마이크와 카메라 권한을 획득할 수 있는 안드로이드 악성 프로그램을 배치합니다.

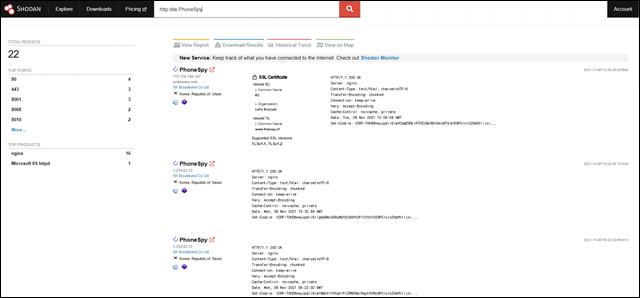

‘PhoneSpy’를 발견한 Zimperium 연구원들은 미국과 한국 당국에 관련 위협 연구 결과를 보고했으나, C2 서버를 지원하는 호스트는 여전히 활성화 상태입니다.

‘무해한’ 앱에 숨겨져 있어

‘PhoneSpy’ 스파이웨어는 카카오톡 메시지 앱, 이미지 갤러리 브라우저, 사진 편집 도구 등의 다양한 라이프스타일 앱으로 위장합니다. 실제 피해자 기기에서 탈취된 데이터는 개인 사진부터 회사 커뮤니케이션 정보까지 다양했습니다.

Zimperium 연구원들은 일반 애플리케이션처럼 보이는 23개의 앱을 확인했으며, 해당 앱들은 백그라운드에서 상시 실행되고 사용자들을 감시합니다. 이를 위해 앱은 설치될 때 피해자에게 수많은 권한을 요구하는데, 이 때가 사용자들이 문제를 인지할 수 있는 유일한 단계입니다.

악성 앱 내부에 숨겨진 스파이웨어는 감염된 기기에서 아래의 작업을 수행할 수 있습니다.

| - 설치된 응용 프로그램의 전체 목록 가져오기 - 기기에서 응용 프로그램 제거 - C2에서 제공하는 링크에서 apk 다운로드 및 설치 - C2에서 보낸 피싱 URL을 사용하여 크리덴셜 탈취 - 이미지 도용 (내장/SD카드 메모리 모두) - GPS 위치 정보 모니터링 - SMS 메시지 탈취 - 연락처 탈취 - 통화 기록 탈취 - 실시간 오디오 녹음 - 전면 및 후면 카메라를 사용하여 실시간 비디오 녹화 - 전면 및 후면 카메라를 사용하여 카메라에 접근 후 사진 촬영 - 텍스트 명령을 통해 공격자가 제어하는 휴대폰으로 SMS 전송 - Exfiltrate 장치 정보 (IMEI, 브랜드, 장치 이름, Android 버전) - 기기의 drawer/메뉴에 아이콘을 숨겨 존재 여부 숨기기 |

스파이웨어 기능 외에도 일부 앱은 다양한 피싱 사이트에 대해 가짜 로그인 페이지를 표시하여 사람들의 크리덴셜을 탈취하려고 적극적으로 시도합니다. ‘PhoneSpy’는 Facebook, Instagram, Kakao, Google 계정 로그인 페이지와 유사하게 설계된 피싱 템플릿을 사용합니다.

명령어와 제어 서버는 웹 기반 인터페이스를 가지고 있으며, [그림 3]과 같이 크리덴셜을 사용하는 인증 메커니즘에 의해 보호됩니다.

앱 배포

아직 앱의 초기 배포 채널은 알려지지 않았으며, 어떠한 안드로이드 앱스토어 에서도 ‘PhoneSpy’가 발견되지 않았습니다. 따라서, Zimperium 연구원들은 공격자가 웹 트래픽 리디렉션이나 사회공학 기법을 통해 배포하고 있을 것이라 추측하였습니다. 특히 웹사이트나 잘 알려져있지 않은 APK 스토어, 소셜 미디어, 포럼 또는 웹하드와 Torrents를 통해 배포될 수 있습니다.

또한, 감염된 기기에서 연락처 목록을 다운로드하여 SMS를 보내는 방법을 사용할 수도 있습니다. 수신자들은 그들이 알거나 신뢰하는 사람으로부터 온 SMS 문자 메시지에 포함된 링크를 눌러서 앱을 다운로드할 가능성이 증가하기 때문입니다.

스파이웨어가 포함된 앱을 다운로드한 경우, 즉시 삭제한 후 안티 바이러스 스캐너를 실행하여 기기에 남아있는 악성 파일을 제거해야 합니다. 또한, 보안이 필수적인 경우 기기에서 공장 초기화를 진행해야 합니다.

IOCs

[ C&C 서버 ]

1.234.82[.]23

1.234.82[.]31

175.126.146[.]147

https[:]///acd.kcpro.ga

출처 :

https://www.bleepingcomputer.com/news/security/phonespy-android-spyware-campaign-targeting-south-korean-users/

https://blog.zimperium.com/phonespy-the-app-based-cyberattack-snooping-south-korean-citizens/

MIR Team

'국내외 보안동향' 카테고리의 다른 글

| CISA, 연방 기관을 위한 사이버 보안 대응 계획 발표 (0) | 2021.12.20 |

|---|---|

| FBI 이메일 시스템 해킹한 공격자들, 스팸 메일 유포해 (0) | 2021.12.20 |

| 이모텟 악성코드, 트릭봇을 통해 봇넷 재건 중 (0) | 2021.12.20 |

| 개인정보 유출 여부 확인 가능한 ‘털린 내 정보 찾기' 서비스 (0) | 2021.12.20 |

| 인증이 필요하지 않은 GitLab의 RCE 취약점 (0) | 2021.12.20 |

댓글 영역