상세 컨텐츠

본문

Microsoft는 Lapsus$ 그룹이 내부 Azure DevOps 소스코드 저장소를 침해하고 데이터를 훔쳤다는 주장에 대해 조사 중이라고 밝혔습니다.

Lapsus$ 그룹은 피해자의 기기에 랜섬웨어를 배포하지 않는 대신, 대기업의 소스코드 저장소를 목표로 삼아 독점 데이터를 훔친 후, 수백만 달러에 해당 데이터를 몸값으로 협박합니다.

Lapsus$ 그룹은 지난 몇 달간 NVIDIA, Samsung, Vodafone, Ubisoft, Mercado Libre 등을 상대로 공격에 성공했습니다.

Lapsus$그룹, Microsoft를 침해했다고 주장

3월 20일, Lapsus$ 그룹은 내부 소스코드 저장소로 의심되는 Telegram의 스크린샷을 게시하며 Microsoft의 Azure DevOps 서버를 해킹했다고 밝혔습니다.

아래 스크린샷은 'Bing_STC-SV', 'Bing_Test_Agile', 'Bing_UX'라는 Cortana·Bing 프로젝트의 소스코드가 포함된 Azure DevOps 저장소입니다.

스크린샷에는 다른 소스 코드 저장소도 표시되지만 그 안에 무엇이 포함되어 있는지 알 수 없습니다.

[그림 1]에서 로그인한 사용자는 "IS"의 이니셜을 사용하고 있었으며, Microsoft는 탈취된 계정을 확인할 수 있었습니다.

이니셜을 포함한 스크린샷을 공개한 것은 Lapsus$가 더 이상 저장소에 접근할 수 없거나, 단순히 이전 희생자들에게 그랬던 것처럼 Microsoft를 조롱하는 의미일 수도 있습니다.

스크린샷을 게시한 직후 Lapsus$ 그룹은 해당 게시물을 삭제하고 "삭제된 내용은 나중에 다시 게시합니다."라는 메시지로 대체했습니다. 그러나 보안 연구원은 스크린샷을 캡처하여 Twitter에 공유했습니다.

Microsoft는 Azure DevOps 계정이 침해되었는지 확인되지 않았지만, Lapsus$ 그룹의 주장을 알고 있으며 조사 중이라고 말했습니다. Lapsus$ 그룹은 이전에도 기업을 공격했다는 주장이 사실로 확인되면서 좋은 실적을 기록했습니다.

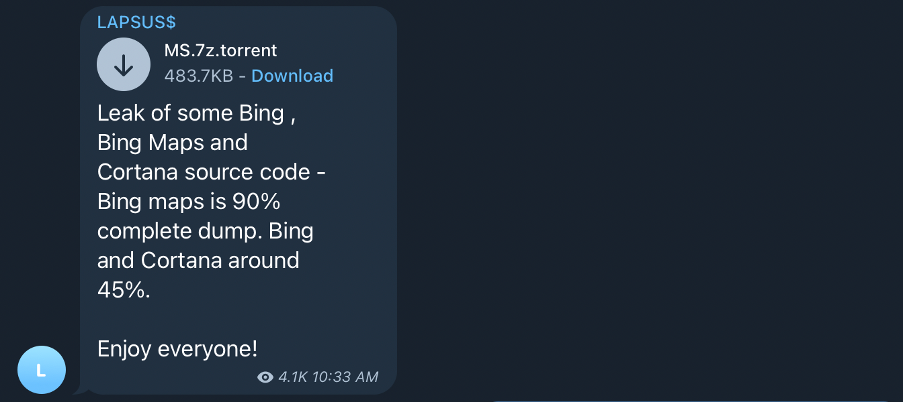

3월 22일, Lapsus$ 그룹은 Microsoft의 Bing, Bing Maps, Cortana 소스코드 데이터를 유출했습니다. Bing Maps은 90% 완전한 덤프이고, Bing과 Cortana는 45%라고 덧붙였습니다.

소스코드 유출의 영향은?

소스코드가 유출되면 소프트웨어의 취약점을 더 쉽게 찾을 수 있지만, Microsoft는 유출된 소스코드가 위험을 증가시키지 않는다고 밝혔습니다.

Microsoft는 위협 모델에서 공격자가 리버스 엔지니어링이나 소스코드 유출을 통해 소프트웨어 작동 방식을 이미 이해하고 있는 것으로 가정하고 있습니다.

"Microsoft는 오픈소스 소프트웨어 개발 모범 사례와 오픈소스와 유사한 문화를 사용하는 내부 소스 접근 방식을 가지고 있습니다. 이는 Microsoft가 소스코드를 숨기고 있지 않다는 것을 의미합니다. 즉, 위협 모델에서는 공격자가 소스코드에 대한 지식을 가지고 있다고 가정하고 있습니다."라고 SolarWinds 공격자가 소스코드에 접근한 것에 대해 Microsoft는 블로그에서 설명하고 있습니다.

하지만 소스코드 저장소에는 일반적으로 액세스 토큰, 자격 증명, API 키, 코드사인 인증서도 포함됩니다.

Lapsus$ 그룹이 NVIDIA를 공격하고 데이터를 공개했을 때 악성 프로그램에 빠르게 서명하는 코드사인 인증서도 포함되었습니다. NVIDIA의 인증서를 사용한다면 백신이 실행 파일을 신뢰하고 악성으로 탐지하지 못할 수 있습니다.

(출처:

보안관제센터 MIR Team

'국내외 보안동향' 카테고리의 다른 글

| Splunk, 랜섬웨어 변종의 암호화 속도 테스트 진행해 (0) | 2022.03.31 |

|---|---|

| Racoon Stealer 악성코드, 우크라이나 전쟁으로 운영 중단 (0) | 2022.03.28 |

| 최신 Conti 랜섬웨어 소스코드 버전3, 추가 유출돼 (0) | 2022.03.22 |

| 새로운 Linux 봇넷 B1txor20, Log4J를 악용하고 C2 통신에 DNS 터널링 사용 (0) | 2022.03.16 |

| Lapsus$ 갱단, 190GB에 달하는 삼성전자 데이터, 소스 코드 유출 (0) | 2022.03.07 |

댓글 영역