상세 컨텐츠

본문

1. 개요

MedusaLocker 랜섬웨어는 2019년에 최초 발견되었으며, 그동안 여러 산업에 걸쳐 감염 사례가 보고된 바 있다. 특히 COVID-19 팬데믹 이후에는 관련 의료산업에서의 감염 사례들도 보고되었으며, 최근 국내 감염사례가 확인되어 해당 케이스를 토대로 분석을 진행하였다.

이번 국내 감염사례에서의 최초 공격 벡터는 RDP Bruteforce Attack으로 확인되었으며, 이를 통해 RDP 접속정보를 알아낸 공격자가 MedusaLocker를 실행하여 파일을 암호화한 사례이다.

2. 최초 공격 벡터

본 사례에서 확인된 MedusaLocker의 최초 공격 벡터는 RDP Bruteforce Attack으로 확인된다.

아래 그림은 감염PC의 이벤트 로그이며, 기존부터 RDP Bruteforce Attack을 받아온 것을 알 수 있다.

Chainsaw 도구를 이용하여 이벤트 로그에서 Bruteforce Attack 흔적을 확인할 수도 있다.

[그림 2]와 같이 감염PC에 대한 2만번이 넘는 접속 실패로그가 존재함을 확인 가능하다.

추가적으로, 최초 랜섬웨어 감염 시간대를 기준으로 이벤트 로그를 확인해보면, 아래와 같이 RDP 접속 성공 로그를 확인할 수 있다.

3. 악성코드 샘플 정보

감염PC에서 수집된 MedusaLocker 샘플 정보는 아래와 같다.

| 구분 | 내용 |

| 샘플명 | svhost.exe |

| MD5 | 1F3548A95DC40F450F7188C943E568D9 |

| SHA1 | D5B46EB0C5315518B7F5DC35B5293E1D5256B7F0 |

| 악성코드 유형 | 랜섬웨어 |

| VirusTotal(hash 검색) | https://www.virustotal.com/gui/file/e27a14af114438250721bfe21505ed32d78d4b03bd1365a39adfccd0394f5fe8 |

4. 악성코드 상세 분석

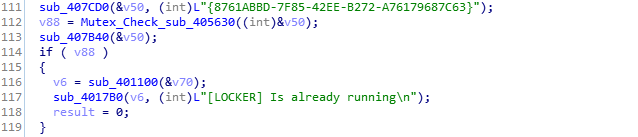

4.1 뮤텍스를 통한 중복실행 방지

MedusaLocker는 실행 시 뮤텍스를 생성하여 이를 기반으로 중복실행을 방지한다.

분석 샘플의 경우 아래와 같은 뮤텍스 이름을 사용하는 것으로 확인되었으며, 해당 뮤텍스가 존재할 시 추가 동작없이 종료된다.

Mutex Name : {8761ABBD-7F85-42EE-B272-A76179687C63}

4.2 레지스트리 설정

이후 특정 레지스트리를 설정하여 UAC를 비활성화 한다.

다음은 특정 레지스트리 키를 생성하여 자기 자신의 파일명을 등록하는 루틴이다. ‘MDSLK’ 라는 레지스트리 키 이름은 MedusaLocker에서 따온 문자열인 것으로 추정된다.

4.3 파일 복사 & 작업스케줄 등록

MedusaLocker는 %AppData% 경로에 svhost.exe 파일명으로 자기 자신을 복사한다.

복사된 파일은 작업스케줄에 등록되어 15분마다 반복 실행된다.

4.4 특정 서비스 삭제

원활한 암호화를 위해 특정 서비스를 삭제하는 루틴도 존재한다.

삭제 대상 서비스 목록은 아래와 같다.

4.5 특정 프로세스 종료

다음은 원활한 암호화를 위해 특정 프로세스를 종료시키는 루틴이다.

프로세스 종료 목록은 아래와 같다.

4.6 볼륨섀도우 복사본 삭제 및 복구 모드 비활성화

대부분의 랜섬웨어와 마찬가지로 MedusaLocker는 복구를 방지하기 위해 볼륨섀도우 복사본을 삭제하고, 복구 모드를 비활성화 한다. 실행되는 프로세스 및 명령줄 인자는 아래 그림과 같다.

4.7 암호화 및 확장자 변경

암호화를 위한 준비과정을 모두 마치면, AES+RSA 알고리즘을 기반으로 한 파일 암호화가 진행되며, 암호화가 완료된 파일은 확장자가 변경(.Readinstruction )된다.

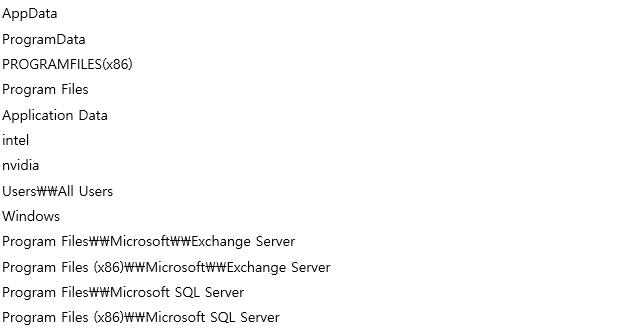

4.8 암호화 제외 대상 (확장자, 디렉토리)

MedusaLocker의 암호화 제외 대상 확장자와 디렉토리 경로는 아래 표와 같다.

4.9 네트워크 공유 드라이브 탐색을 위한 레지스트리 설정

MedusaLocker는 감염PC와 연결된 네트워크 공유 드라이브 탐색을 위해 아래 경로의 레지스트리를 설정한다. 감염PC뿐 아니라 연결된 네트워크 공유 드라이브까지 암호화하기 위함이다.

4.10 랜섬노트 생성

파일 암호화가 진행된 디렉토리에는 랜섬노트(HOW_TO_RECOVER_DATA.html)가 생성되며, 이를 통해 공격자는 협상을 위한 .onion 사이트 주소와 이메일 주소를 안내한다.

5. IOC

분석을 통해 확인된 MedusaLocker 감염 식별지표는 아래와 같다.

| 구분 | 내용 |

| File | %AppData%svhost.exe |

| MD5 | 1F3548A95DC40F450F7188C943E568D9 |

| Mutex | {8761ABBD-7F85-42EE-B272-A76179687C63} |

| Regstry | HKCU\SOFTWARE\MDSLK\ |

| Task Scheduler Name | svhost |

| Encryption Extension | .Readinstruction |

| Ransom Note | HOW_TO_RECOVER_DATA.html |

보안관제센터 MIR Team

'악성코드 분석 리포트' 카테고리의 다른 글

| 한국 기업을 타깃으로 하는 귀신 랜섬웨어 (리눅스 ver) (0) | 2022.08.19 |

|---|---|

| F5 BIG-IP의 원격코드 실행 취약점을 통해 유포되는 Gh0st RAT (0) | 2022.06.03 |

| 깃허브 저장소를 통한 악성코드 유포 사례 (0) | 2022.05.24 |

| 악성 워드 문서를 통해 유포되는 Hancitor 악성코드 (0) | 2022.03.11 |

| Cobalt Strike 동작 구조와 기능 살펴보기 (0) | 2022.03.11 |

댓글 영역