상세 컨텐츠

본문

‘TCP 미들박스 반사(TCP Middlebox Reflection)’라는 새로운 증폭 기술을 활용한 분산 서비스 거부(DDoS) 공격이 발견되었습니다. 이 공격은 새로운 공격 메커니즘에 대한 이론이 제시된지 6개월 만에 처음으로 탐지되었습니다.

Akamai 연구원들은 “이러한 유형의 공격은 체적 관점에서 대역폭의 1/75정도만 필요하기 때문에 DDos 공격에 대한 기준을 위험할 정도로 낮춘다”라고 덧붙였습니다.

분산 반사 서비스 거부(DRDoS)는 공개적으로 액세스 가능한 UDP 서버와 대역폭 증폭 계수(BAF)에 의존하여 대량의 UDP를 피해자 시스템으로 요청하는 DDos 공격의 한 형태 입니다.

공격자는 DRDoS 공격을 위해 의도된 희생자의 소스 IP를 스푸핑하여 Middlebox에서 피해자로 향하는 응답 트래픽을 생성합니다.

TCP Middlebox 반사 공격은 2021년 8월에 메릴랜드 대학과 콜로라도 대학의 연구원이 작성한 논문에서 공개되었으며 미들박스 및 검열 인프라에서 TCP 프로토콜 구현의 취약점을 악용하여 DOS 증폭 공격을 수행하는 새로운 공격 벡터 입니다.

DoS 증폭 공격은 기존에는 프로토콜의 비연결성 특성을 이용하여 UDP 반사 벡터를 남용했으나, 이번 공격에서 접근한 방식은 Middlebox에서 TCP 비준수를 악용했습니다.

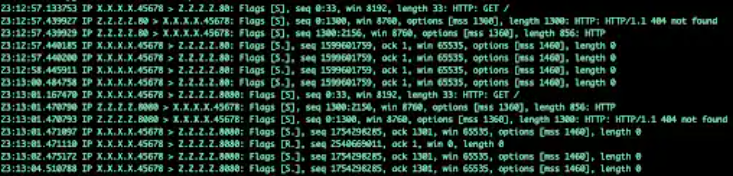

이 공격은 2022년 2월 17일경에 최초로 발생했으며 11Gbps(초당 150만 패킷)에 달하는 대량의 트래픽으로 은행, 여행, 게임, 미디어, 웹 호스팅 산업을 표적으로 하는 여러 Middlebox 공격 켐페인을 관찰했습니다.

TCP 기반 반사 공격의 핵심은 특수하게 조작된 TCP 패킷을 전송하여 체적 응답을 트리거하여 검열법 및 엔터프라이즈 콘텐츠 필터링 정책을 시행하는데 사용되는 미들박스를 활용하는 것입니다.

실제로 클라우드 보안 회사에서 관찰한 공격 중 하나는 33bytes 페이로드가 있는 단일 SYN 패킷이 2,156bytes 응답을 트리거하여 65배의 증폭 계수를 효과적으로 달성했습니다. 이러한 공격은 현재는 비교적 적으나 공격자가 Middlebox 공격을 선택하고 DDos 공격에 사용하는 또 다른 도구로 활용하기 시작했음을 보여줍니다.

대응방안

- 길이가 0bytes보다 큰 모든 SYN flood를 의심스러운 것으로 처리

- 스푸핑 방지 및 out-of-state 완화 모듈의 조합을 사용

- 방화벽 ACL을 추가하여 길이가 100보다 큰 SYN 패킷을 삭제

(출처 :

https://thehackernews.com/2022/03/hackers-begin-weaponizing-tcp-middlebox.html

https://www.akamai.com/blog/security/tcp-middlebox-reflection

)

보안관제센터 MIR Team

'국내외 보안동향' 카테고리의 다른 글

| 새로운 Linux 봇넷 B1txor20, Log4J를 악용하고 C2 통신에 DNS 터널링 사용 (0) | 2022.03.16 |

|---|---|

| Lapsus$ 갱단, 190GB에 달하는 삼성전자 데이터, 소스 코드 유출 (0) | 2022.03.07 |

| Dridex 봇넷, Entropy 랜섬웨어 배포 중 (0) | 2022.02.24 |

| Microsoft Defender에서 곧 윈도우 자격 증명 도용 차단해 (0) | 2022.02.17 |

| 악성코드 개발자, Maze·Egregor·Sekhmet 랜섬웨어용 마스터 복호화 키 온라인에 공개해 (0) | 2022.02.11 |

댓글 영역